現代の情報システムでは秘密情報を扱う場面が非常に多くなっています。そのため、様々な暗号・認証技術を利用して情報セキュリティを十分に確保する必要があります。現在広く使われている暗号・認証技術の多くは、十分な演算処理能力を持つサーバやパソコンでの動作を想定して設計されています。

しかし、近年スマートメーターやセンサなど、サーバやパソコンに比べて処理能力の低い機器がネットワークに接続される、M2Mやサイバーフィジカルシステムと呼ばれる通信形態が注目を浴び、新たなサービスが実現されています。このようなサービスでは、大量の機器が必要であることから、一つ一つの機器は安価に製造する必要があります。NICT、電気通信大学及び東芝は、このような機器においても十分な安全性を有する暗号・認証技術についての共同研究を行ってきました。

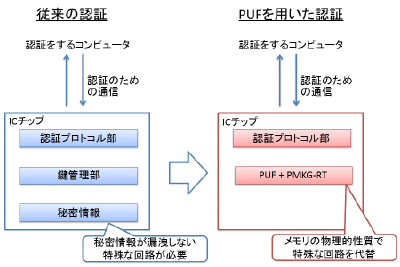

一般的に、暗号・認証技術をハードウェアで実現するためには、(1)暗号・認証のための演算を行う回路及び(2)暗号・認証に必要な秘密情報が漏えいしないように管理する回路(鍵管理部)が必要です。このうち、(2)鍵管理部は、様々な物理的な手段によって秘密情報を取得しようという攻撃に耐性を持たせる耐タンパ性が必要であり、現在広く使われているICカード等で利用されるICチップにも、この回路が実装されています。一方で、この鍵管理部の設計・製造コストは、ICチップの製造コストを押し上げる要因となっており、個々の機器を大量かつ安価に製造しなければならないサービスの普及の妨げとなっていました。

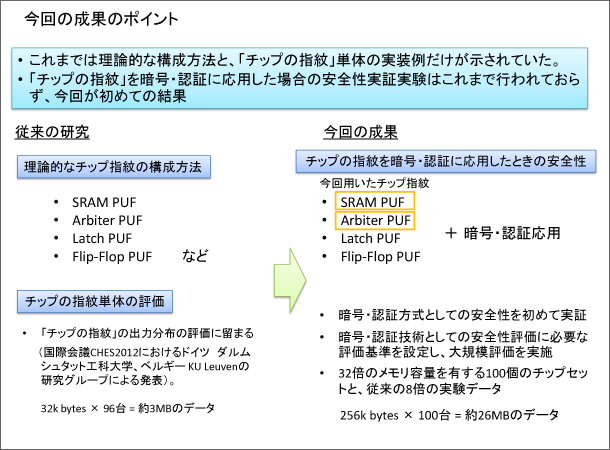

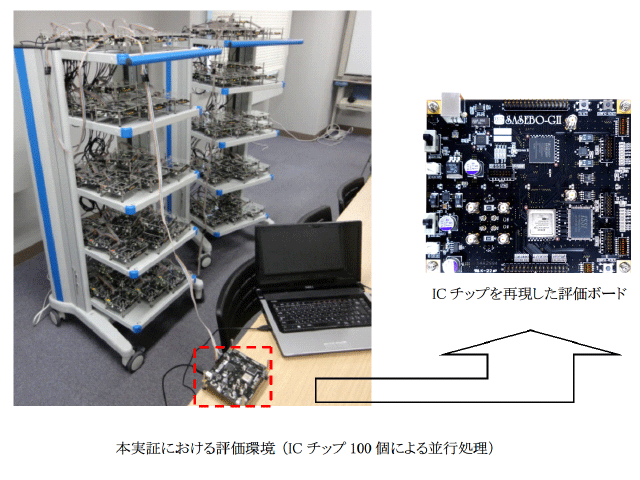

近年、この鍵管理部をチップの物理的な個体差を用いて代替する「物理的複製困難関数(PUF)」という技術が登場しています。この技術は、個々人で異なる人間の指紋を利用してバイオメトリクス認証を実現するのと同様に、個々のICチップの物理的特性を指紋のように利用して暗号・認証機能を実現します。PUFは、PUFとして使用するICチップの物理的特徴を取り出して複製することが困難であるため、これまで必要だった鍵管理部は不要となり、コスト面で大きなメリットがあります。一方で、ICチップの個体差が持つ安全性は、バイオメトリクス認証と同様に、統計学的に証明する必要があります。これまで、PUFは、理論的な構成方法の研究が中心であり、複数のPUFやその応用を実際のICチップで実現した際の安全性を統計学的に有意な量のサンプルを用いて評価した例はありませんでした。